รู้จัก Ransomware ไวรัสเรียกค่าไถ่คืออะไร ? พร้อมวิธีป้องกันไม่ให้ติดหรือกระจายให้ผู้อื่น

เป็นเรื่องราวที่คนทั่วโลกกำลังให้ความสนใจกันอยู่ในขณะนี้เลยก็ว่าได้ สำหรับข่าวคราวการระบาดของ Ransomware ที่มีชื่อว่า WannaCrypt0r 2.0 ที่มีบริษัทใหญ่ ๆ หลายรายได้รับผลกระทบแล้ว ไม่ว่าจะเป็น Telefónica บริษัท ISP จากประเทศสเปน เช่นเดียวกับบริษัทคอมพิวเตอร์ยักษ์ใหญ่ในประเทศรัสเซีย, ยูเครน และไต้หวัน ต่างได้รับผลกระทบจากการแพร่ระบาดของ Ransomware ชนิดนี้อย่างมาก ซึ่งมีรายงานว่า ในเวลาไม่ถึงวัน มีคอมพิวเตอร์ได้รับผลกระทบจาก Ransomware นี้มากกว่า 100,000 เครื่องไปแล้ว

Ransomware คืออะไร ?

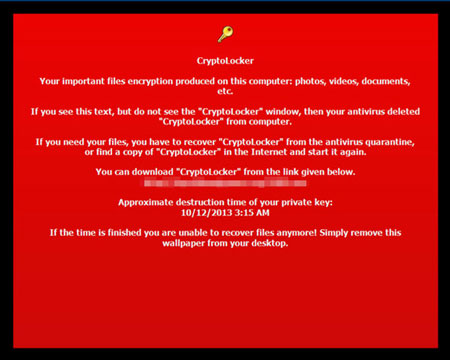

Ransomware เป็นมัลแวร์ประเภทหนึ่ง แต่มีลักษณะการทำงานที่แตกต่างจากมัลแวร์ประเภทอื่น ๆ ตรงที่ไม่ได้ถูกสร้างมาเพื่อขโมยข้อมูลของผู้ใช้ แต่จะทำการเข้ารหัสไฟล์ต่าง ๆ ไม่ว่าจะเป็น ไฟล์เอกสาร, ไฟล์ภาพ และไฟล์อื่น ๆ ที่เราใช้งานอยู่เป็นประจำ ทำให้ผู้ใช้งานไม่สามารถเปิดไฟล์ดังกล่าวได้ ซึ่งถ้าหากต้องการจะปลดล็อก จะต้อง "จ่ายค่าไถ่" ตามจำนวนเงินที่ถูกเรียกร้องภายในระยะเวลาที่กำหนด ซึ่ง Ransomware นี้ รู้จักกันดีในอีกชื่อหนึ่งว่า มัลแวร์เรียกค่าไถ่ นั่นเอง

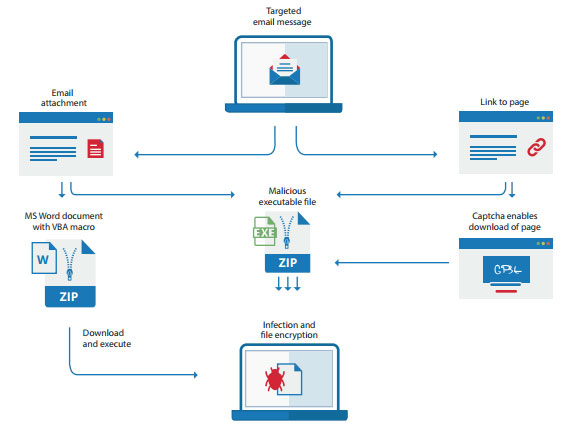

Ransomware มาได้อย่างไร แพร่กระจายอย่างไร ?

ปกติแล้วไม่ว่าจะเป็น มัลแวร์ หรือ Ransomware ช่องทางการแพร่กระจายมัลแวร์ดังกล่าว มักจะมาจากการที่ผู้ใช้คลิกลิงค์แปลก ๆ โดยไม่ได้ระมัดระวัง ซึ่ง Ransomware นั้น มีช่องทางการแพร่กระจายหลายช่องทาง ไม่ว่าจะเป็น การแฝงมาในรูปแบบของเอกสารที่แนบผ่านทางอีเมล ซึ่งถือว่า เป็นรูปแบบที่พบกันมากที่สุด โดยผู้ส่งมักจะเป็นผู้ให้บริการที่เราคุ้นเคยและรู้จักเป็นอย่างดี อย่างเช่น FedEx แต่เป็นตัวปลอมที่เหมือนกับตัวจริงมากจนแทบจะแยกไม่ออก พร้อมกับแนบไฟล์อย่างเช่น .doc หรือ .xls ที่ดูเหมือนจะเป็นไฟล์เอกสารปกติ ไม่มีอะไรแอบแฝง ทำให้เผลอคลิกเปิดไฟล์ดังกล่าวโดยไม่ได้เอะใจอะไร

นอกเหนือจากการแฝงในรูปแบบของไฟล์เอกสารแล้ว Ransomware ยังสามารถแฝงมาในรูปแบบของโฆษณาได้ โดยจะเป็นโฆษณาที่อยู่ตามหน้าเว็บไซต์ต่าง ๆ ที่แอบเชื่อมต่อไปยังเว็บไซต์อันตราย เมื่อเผลอคลิกไปก็จะติดมัลแวร์ดังกล่าวทันที

ไม่เพียงเท่านั้น คอมพิวเตอร์ที่ใช้งานใน LAN เดียวกัน อย่างเช่น คอมพิวเตอร์ของหน่วยงาน หรือองค์กรต่าง ๆ ก็มีโอกาสติด Ransomware ได้ ผ่านทางช่องโหว่ของ Windows ที่ไม่ได้มีการอัปเดตแพชต์ป้องกัน

Ransomware ทำงานอย่างไร ?

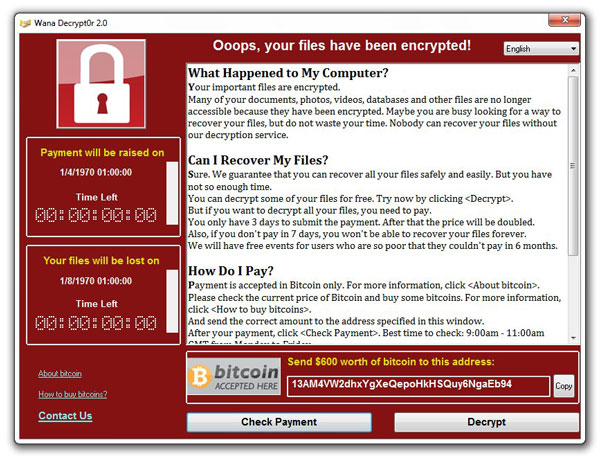

เมื่อผู้ใช้เผลอดาวน์โหลดหรือคลิกลิงค์ที่มีการฝัง Ransomware แล้ว Ransomware ดังกล่าว จะทำการติดต่อกับเซิฟเวอร์กลางสำหรับข้อมูลที่จำเป็นต้องทำการ activate จากนั้นจะเริ่มทำการเข้ารหัสไฟล์ต่าง ๆ บนคอมพิวเตอร์เครื่องนั้น ๆ และเมื่อใดที่ไฟล์ถูกเข้ารหัสได้สำเร็จ ก็จะโพสต์ข้อความ เรียกค่าไถ่ ถ้าหากต้องการปลดล็อกไฟล์นั้น ๆ พร้อมกับกดดันผู้ใช้ว่า ถ้าหากไม่จ่ายเงินค่าไถ่ตามกำหนด จะทำการทำลายเอกสารดังกล่าวทันที

WannaCrypt0r 2.0 มีต้นกำเนิดมาจากไหน และมีใครได้รับผลกระทบบ้าง ?

สำหรับ Ransomware ที่มีชื่อว่า WannaCrypt0r 2.0 นั้น ในตอนนี้ยังไม่สามารถหาตัวตนของแฮกเกอร์ที่สร้าง Ransomware ชนิดนี้ได้ว่าเป็นใครกันแน่ แต่คาดว่า จุดเริ่มต้นนั้นน่าจะเกิดจากช่องโหว่ที่มีชื่อว่า EternalBlue ซึ่งเป็นช่องโหว่ของเครื่องมือแฮกของทาง NSA หรือหน่วยข่าวกรองของสหรัฐฯ ที่เคยมีข่าวว่า ถูกกลุ่มแฮกเกอร์ในชื่อ Shadow Brokers เรียกค่าไถ่เป็นจำนวนเงินกว่าล้านเหรียญสหรัฐฯ แต่กลับไม่มีใครยอมจ่าย ทำให้ทาง Shadow Brokers นำช่องโหว่ดังกล่าวมาเผยแพร่แบบออนไลน์ โดยช่องโหว่นี้ จะทำการเจาะระบบคอมพิวเตอร์ผ่านทาง SMBv1 แม้ว่าทางไมโครซอฟท์ จะปล่อยแพชต์แก้ไขช่องโหว่นี้แล้วก็ตาม แต่ปัญหาก็คือ ใช่ว่าคอมพิวเตอร์ทุกเครื่องจะทำการอัปเดตแพชต์ดังกล่าว จึงทำให้เกิดการระบาดของ WannaCry ไปทั่วโลกในตอนนี้

โดย WannaCrypt0r มีชื่อเรียกที่แตกต่างกันไป ทั้ง Wanna Decryptor 2.0, WCry 2, WannaCry 2 และ Wanna Decryptor 2 ซึ่งเวอร์ชันแรกของ Ransomware กลุ่มนี้ มีชื่อว่า WeCry ที่ถูกพบเจอเมื่อเดือนกุมภาพันธ์ที่ผ่านมา กับการเรียกค่าไถ่ผู้ใช้เป็นจำนวนเงิน 0.1 bitcoin (มีมูลค่าราว ๆ $177 หรือประมาณ 6,200 บาท)

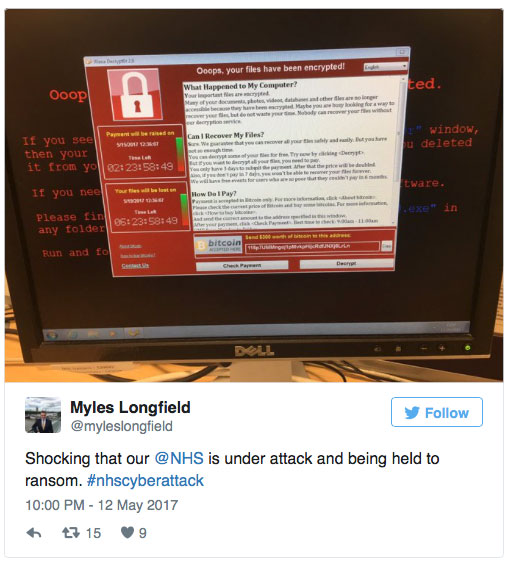

โดยทางบริษัทวิจัยด้านความปลอดภัยอย่าง MalwareHunterTeam ได้ค้นพบ WannaCrypt0r 2.0 เมื่อวันที่ 12 พฤษภาคม ที่ผ่านมา ที่ทำการโจมตีคอมพิวเตอร์ของทาง NHS หน่วยงานด้านสาธารณสุขของสหราชอาณาจักร พร้อมกับแฝงตัวเข้าควบคุมเน็ตเวิร์คภายในของ NHS และทำการเรียกค่าไถ่เพื่อทำการปลดล็อกข้อมูลเป็นจำนวนเงิน $300 หรือราว ๆ 10,500 บาท ซึ่งมีรายงานว่า ทาง NHS ยอมที่จะจ่ายค่าไถ่ให้กับเจ้าของ WannaCrypt0r 2.0 อีกด้วย

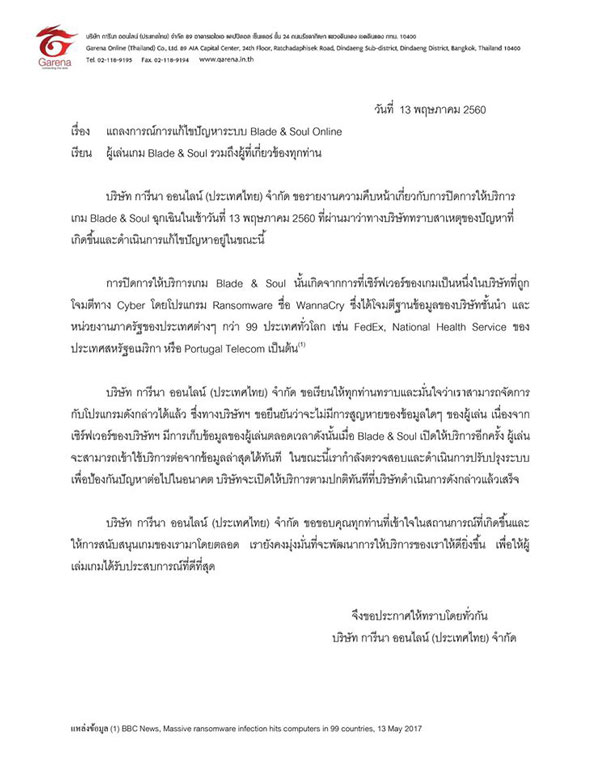

ล่าสุด บริษัทในไทยก็ได้รับผลกระทบจาก Ransomware ตัวนี้แล้ว

ที่มา : Garena Thailand

นอกเหนือจากหน่วยงานในต่างประเทศแล้ว ล่าสุด มีรายงานว่า Garena Thailand ได้รับผลกระทบจาก Ransomware ชื่อ WannaCry แล้วเช่นกัน โดยเข้าโจมตีเซิฟเวอร์ทำให้เกม Blade & Soul ต้องปิดให้บริการชั่วคราวเพื่อทำการแก้ไข พร้อมกับแจ้งว่า WanaCry ได้เข้าโจมตีบริษัทชั้นนำกว่า 99 ประเทศทั่วโลกแล้วในตอนนี้ ไม่ว่าจะเป็น FedEx, NHS และ Portugal Telecom เป็นต้น

วิธีการป้องกัน Ransomware

อย่างที่กล่าวไว้ในตอนต้นว่า สาเหตุหลัก ๆ ของการติด Ransomware ไม่ว่าจะเป็นเวอร์ชันล่าสุดอย่าง WannaCrypt0r หรือจะเป็น Ransomware ประเภทอื่น ๆ ก็คือ การคลิกหรือดาวน์โหลดลิงก์ที่แนบมากับอีเมล โดยจะมาจากผู้ส่งที่ใช้ชื่อที่น่าเชื่อถือได้ อย่างเช่น FedEx หรือแม้แต่อีเมลจากธนาคาร ทำให้ผู้ใช้หลงเชื่อและเผลอกดดาวน์โหลดไฟล์ที่แนบมากับอีเมล และติด Ransomware แบบไม่รู้ตัว ฉะนั้น วิธีการป้องกันในเบื้องต้น ก็คือ ไม่เปิดหรือดาวน์โหลดไฟล์เอกสารจากอีเมลที่ไม่รู้จักหรือต่อให้เป็นอีเมลที่ดูน่าเชื่อถือ ก็ไม่ควรเปิดอ่านถ้าหากเราไม่ได้มีธุรกรรมใด ๆ กับเจ้าของอีเมลดังกล่าว รวมไปถึงการดาวน์โหลดหรือติดตั้งแอปพลิเคชัน ที่ควรดาวน์โหลดจากเว็บที่น่าเชื่อถือ และไม่ควรกด Install โปรแกรมต่าง ๆ แบบพร่ำเพรื่อ นอกจากนี้ ทุก ๆ ครั้งที่มีการอัปเดตแพชต์ต่าง ๆ ของระบบ ต้องอัปเดตให้เร็วที่สุด เนื่องจากแพชต์ต่าง ๆ ที่ปล่อยออกมาให้อัปเดตนั้น คือการอุดช่องโหว่เหล่านี้นั่นเอง

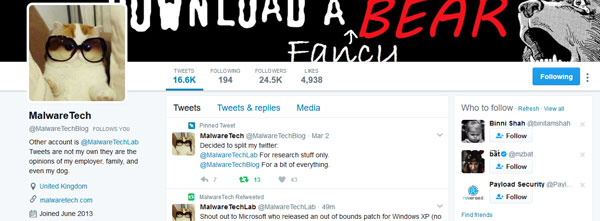

ข่าวดี! ทาง MalwareTech พบวิธีปิดการทำงานของ WannaCry แล้ว แต่...

สำหรับผู้ที่ติด Ransomware 'WannaCry' ไปแล้ว และกำลังค้นหาวิธีแก้ไข ล่าสุด ทาง MalwareTech บริษัทวิจัยด้านความปลอดภัย ได้พบวิธีปิดการทำงานของ Ransomware ตัวนี้แล้ว ซึ่งทางทีมงานพบว่า ก่อนที่ Ransomware ตัวนี้จะเริ่มทำงานเข้ารหัสไฟล์ข้อมูลต่าง ๆ จะมีการตรวจสอบโดเมนที่ iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com ก่อน ถ้าหากโดเมนดังกล่าวยังไม่ได้ถูกลงทะเบียน Ransomware จะเริ่มทำการเข้ารหัสข้อมูล แต่ถ้าหากถูกลงทะเบียนไปแล้ว จะหยุดกระบวนการต่าง ๆ ทันที ซึ่งทาง MalwareTech ได้ลองทดสอบก็พบว่า สามารถปิดการทำงานของ WannaCry เวอร์ชันนี้ได้ โดยได้เน้นย้ำว่า วิธีนี้ทำได้เฉพาะ WannaCry เวอร์ชัน 2.0 เท่านั้น ถ้าหากมีเวอร์ชันใหม่ออกมา ก็ต้องหาวิธีปิดการทำงานของมันต่อไป

อย่างไรก็ดี ทาง MalwareTech เผยว่า วิธีการที่ดีที่สุดที่จะป้องกัน Ransomware ได้ก็คือ จะต้องคอยอัปเดตแพชต์ความปลอดภัยตลอดเวลา เนื่องจาก Ransomware 'Wanna Decrypt0r' นั้น สามารถพลิกแพลงได้แค่แก้ไขโค้ดเท่านั้น

WannaCrypt0r มีหลักการทำงานอย่างไร ชมกันได้ที่คลิปวีดีโอท้ายข่าว

---------------------------------------

ที่มา : theguardian.com , Garena Thailand , MalwareHunterTeam , bleepingcomputer.com

แปลและเรียบเรียง : techmoblog.com

Update : 15/05/2017

หน้าหลัก (Main) |

(สินค้า IT) ออกใหม่ |

|

FOLLOW US |